勒索软件威胁下的计算机安全防护 软件开发视角与入侵式开机规避策略

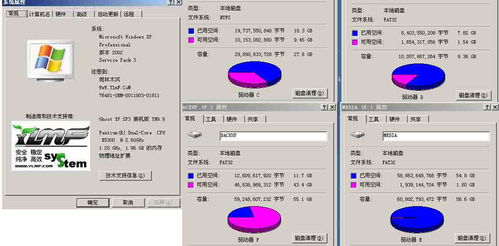

随着数字化进程加速,勒索软件已成为全球范围内最具破坏性的网络威胁之一。这类恶意软件通过加密用户文件、锁定系统功能等方式实施敲诈,动辄造成数千甚至数万元的经济损失,更可能导致关键数据永久丢失。对于计算机软件开发领域而言,防范勒索软件攻击不仅关乎个人用户安全,更直接影响软件产品的可信度与行业生态健康。

一、勒索软件的典型入侵途径与开机攻击模式

勒索软件常通过以下渠道渗透系统:

- 钓鱼邮件与恶意附件:伪装成正常文件的携带恶意代码的文档

- 软件漏洞利用:利用未修补的系统或应用漏洞植入后门

- 恶意广告与捆绑安装:通过伪装成正常软件的安装包传播

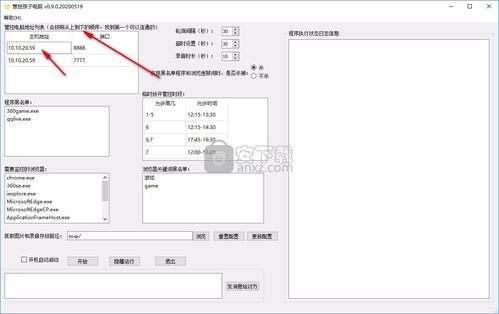

- 远程桌面协议攻击:针对弱密码或未受保护的远程访问端口

其中“入侵式开机”指勒索软件通过修改启动项、引导扇区或利用系统漏洞,在操作系统加载前即获得控制权,这种攻击模式往往绕过传统杀毒软件的监控,危害性极大。

二、软件开发层面的主动防御策略

- 安全开发生命周期实践

- 在需求分析阶段即纳入安全要求

- 采用威胁建模识别潜在攻击面

- 代码审查时重点检查输入验证、内存管理等安全关键环节

- 定期进行渗透测试与漏洞扫描

- 最小权限原则的实施

- 应用程序默认以最低必要权限运行

- 文件访问控制采用白名单机制

- 敏感操作需明确用户授权确认

- 数据保护机制强化

- 重要数据实施自动加密存储

- 建立版本控制与备份恢复系统

- 采用不可变存储技术防止文件被篡改

- 运行时自我保护

- 检测并阻止异常进程注入

- 监控关键系统调用与注册表修改

- 实现应用程序白名单机制

三、针对入侵式开机的技术防护方案

- 安全启动与UEFI固件保护

- 启用UEFI安全启动功能,验证引导组件数字签名

- 采用可信平台模块存储加密密钥

- 定期更新固件修补已知漏洞

- 引导过程完整性校验

- 实现引导加载程序数字签名验证

- 建立启动文件哈希值白名单

- 采用硬件辅助的内存保护技术

- 多层监控体系构建

- 在BIOS/UEFI层面部署轻量级安全代理

- 操作系统内核加载前进行完整性检查

- 建立从固件到应用层的连续信任链

四、用户端防护建议与应急响应

- 预防性措施

- 保持操作系统与软件及时更新

- 安装并维护可靠的终端安全软件

- 启用防火墙与入侵检测系统

- 定期进行离线备份(3-2-1备份原则)

- 可疑行为识别

- 注意异常的系统性能下降

- 警惕突然出现的加密文件扩展名

- 监控网络流量中的异常连接

- 应急响应流程

- 立即隔离受感染设备

- 使用干净系统恢复备份数据

- 向网络安全机构报告攻击特征

- 全面检查网络内其他设备

五、行业协作与未来展望

软件开发社区应建立共享威胁情报机制,共同应对勒索软件变种。采用区块链技术验证软件供应链完整性、发展基于人工智能的异常行为检测、推广零信任架构等创新方向,都将为对抗勒索软件提供新的技术武器。

面对不断进化的勒索软件威胁,软件开发者和用户需建立纵深防御体系。通过将安全理念融入开发全过程、采用硬件级保护技术、保持持续的安全意识教育,方能有效降低入侵风险,在数字化浪潮中守住数据安全的底线。记住:预防永远比补救更经济,多层防护比单一措施更可靠。

如若转载,请注明出处:http://www.uinsi1.com/product/55.html

更新时间:2026-02-27 13:13:09